信息安全厂商扎堆“未知威胁”赛道,技术实力与生态协同成破局关键

随着数字化进程加速,高级持续性威胁(APT)、勒索软件、零日漏洞等“未知病毒”与新型网络攻击层出不穷,对政府、企业及个人的安全构成了严峻挑战。在此背景下,“网络与信息安全软件开发”领域竞争日趋白热化,众多厂商纷纷将“防御未知威胁”作为核心卖点,涌入这一高热度赛道。宣传声浪之下,究竟哪类厂商或技术路径能真正构建起有效的未知威胁防御体系,已成为行业与用户关注的焦点。

一、 当前防御未知威胁的主流技术路径

面对无法依赖传统特征库的未知威胁,安全厂商主要沿着几条技术路线进行探索与布局:

- 行为分析与沙箱技术:通过模拟运行环境(沙箱)或监控系统、应用、网络流量的行为,识别异常活动模式。例如,某进程突然尝试加密大量文件(疑似勒索软件),或与陌生C2服务器进行异常通信。这类技术不依赖已知特征,但对分析引擎的智能程度、性能开销和逃逸对抗能力要求极高。

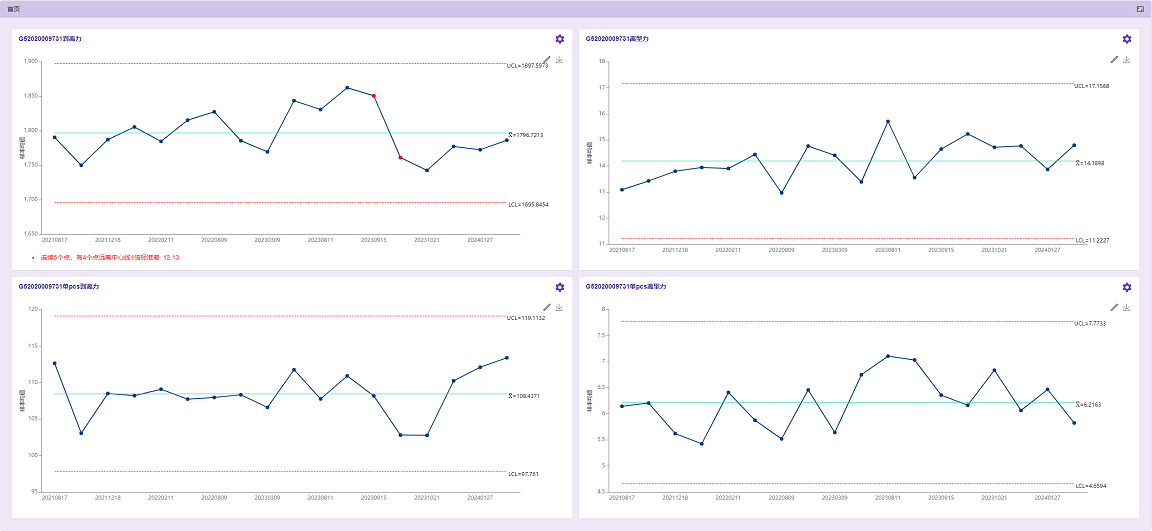

- 人工智能与机器学习:利用AI模型对海量数据(如文件特征、网络流量、进程行为)进行训练,学习“正常”与“恶意”的模式,从而对未知样本或行为进行预测和分类。其优势在于处理规模化和自动化,但模型的可解释性、对抗样本攻击以及持续训练所需的优质数据是主要挑战。

- 威胁情报与协同防御:通过共享全球范围内的攻击指标(IOCs)、攻击战术(TTPs)等威胁情报,将单点发现的未知威胁信息迅速转化为全网可识别的“已知”信息。这要求厂商具备强大的情报收集、分析能力和广泛的生态合作网络。

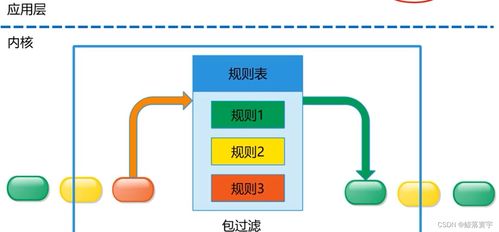

- 零信任与微隔离:从根本上改变“信任内网”的传统思路,遵循“从不信任,始终验证”原则,通过细粒度的访问控制和网络微隔离,即使威胁已潜入内部,也能极大限制其横向移动和破坏范围,从而缓解未知威胁造成的损失。

二、 厂商“扎堆”背后的机遇与乱象

“未知威胁防御”成为热点,反映了市场需求的迫切和技术演进的趋势。这为安全软件开发商带来了巨大的市场机遇,驱动了技术创新的活力。扎堆现象也伴随着一些行业乱象:

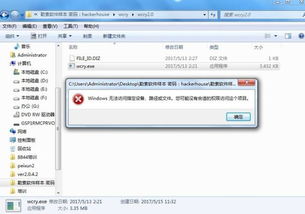

- 概念炒作大于实质:部分厂商将基础的安全能力包装成“新一代AI未知威胁防御”,但实际检测能力有限,核心引擎仍严重依赖传统特征库。

- 技术同质化与碎片化:许多产品功能重叠,但彼此之间缺乏协同,导致用户面临多产品堆砌、管理复杂、数据割裂的困境,整体安全效能未必提升。

- 重检测,轻响应与运营:防御是一个完整闭环,包括预防、检测、响应和恢复。一些方案过于强调检测环节的“炫技”,在响应自动化、调查分析、溯源修复等支撑安全运营的能力上存在短板。

三、 决胜未来:超越单点技术的综合能力

要在未知威胁防御的竞争中脱颖而出,安全厂商需要超越单纯的功能堆砌,构建以下几方面的核心能力:

- 深度融合的技术栈:将行为分析、AI、威胁情报等多种技术深度耦合,而非简单并列。例如,利用AI优化沙箱分析策略,用威胁情报丰富AI训练集和行为分析规则,形成协同增强的检测能力。

- 平台化与生态化:打造开放的安全平台,能够整合来自不同供应商的安全工具数据,并具备强大的自动化编排与响应能力。积极构建与云厂商、IT基础设施提供商、行业客户、同业伙伴乃至国际组织的生态合作,实现情报、能力与服务的共享。

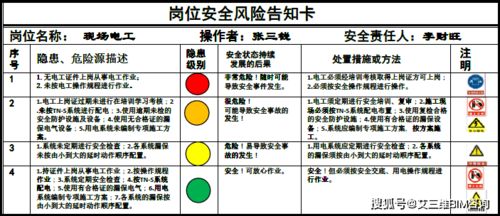

- 贴合实战的运营体系:将产品与专业的安全运营服务(MSS/MDR)相结合,帮助客户建立持续监控、快速响应、不断优化的安全运营流程。防御未知威胁不仅是技术问题,更是人和流程的问题。

- 对新兴场景的深度适配:随着云计算、物联网、工控系统、车联网等新场景的普及,未知威胁的载体和攻击面也在变化。厂商需提前布局,开发针对性强的专业安全模块。

###

防御未知病毒与高级威胁,是一场没有终点的攻防对抗。信息安全厂商“扎堆”于此,是产业发展的必然阶段。能够胜出的并非那些最会“蹭热点”的厂商,而是那些坚持长期主义、深耕核心技术、具备平台整合与生态构建能力,并能真正为客户降低安全风险、提升安全效率的实干者。对于用户而言,在选择安全解决方案时,也应穿透营销话术,重点关注厂商的技术纵深、实战案例、生态位势及可持续服务能力,从而构建起适应自身需求的、动态有效的主动防御体系。

如若转载,请注明出处:http://www.nnqblc.com/product/52.html

更新时间:2026-01-28 15:33:58