2022年工业信息安全态势报告 勒索软件持续威胁网络安全

随着工业数字化转型的深入,工业信息系统与物理生产过程的融合日益紧密,这使得工业信息安全成为国家安全和产业发展的关键基石。2022年,全球工业领域面临的信息安全挑战依然严峻,其中勒索软件攻击尤为突出,持续对关键基础设施和制造业构成严重威胁。本报告基于对全年安全事件的监测与分析,旨在梳理主要态势,并聚焦于网络与信息安全软件开发领域的应对策略。

一、 2022年工业信息安全总体态势

2022年,工业信息安全事件呈现高发、多元化态势。攻击目标不再局限于传统IT网络,而是直接瞄准工业控制系统(ICS)、监控与数据采集系统(SCADA)以及工业物联网(IIoT)设备。攻击动机从单纯的经济勒索,向破坏生产运营、窃取核心工业数据乃至地缘政治博弈延伸。制造业、能源、水务、交通等关键行业成为重灾区,任何环节的漏洞都可能引发供应链中断、生产停滞乃至安全事故。

二、 勒索软件:持续演进的“头号威胁”

在所有威胁中,勒索软件依然是工业领域最普遍、破坏性最强的攻击形式,其特点在2022年进一步演化:

- 攻击精准化:攻击者不再进行无差别扫描,而是通过长期潜伏、情报搜集,对目标企业的业务逻辑、网络拓扑、备份策略进行深入研究,实施针对性极强的攻击。

- 双重勒索模式常态化:在加密系统文件索要赎金的窃取大量敏感数据(如设计图纸、生产工艺、客户信息),并威胁若不支付赎金将公开数据,极大增加了企业的妥协压力。

- 勒索即服务(RaaS)产业化:地下黑产形成成熟产业链,降低了勒索攻击的技术门槛,使得更多攻击者能够轻易获取并定制化使用勒索软件。

- 瞄准工业协议与专用设备:部分勒索软件变种开始识别并攻击特定的工业协议和软硬件,如可编程逻辑控制器(PLC),直接威胁物理生产过程。

三、 网络与信息安全软件开发的应对之道

面对严峻形势,作为防御体系的核心,网络与信息安全软件的开发必须与时俱进,从被动防护转向主动防御和弹性恢复。以下是关键发展趋势与建议:

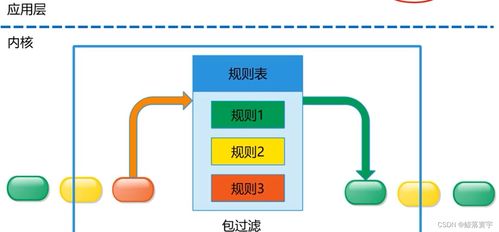

- 深化IT/OT融合安全能力:安全软件需超越传统IT边界,具备对OT环境的深度可见性。开发应集成对主流工业协议(如Modbus, OPC UA, PROFINET)的深度解析、异常行为检测和指令白名单控制功能,实现对工业控制流量的精细化管理。

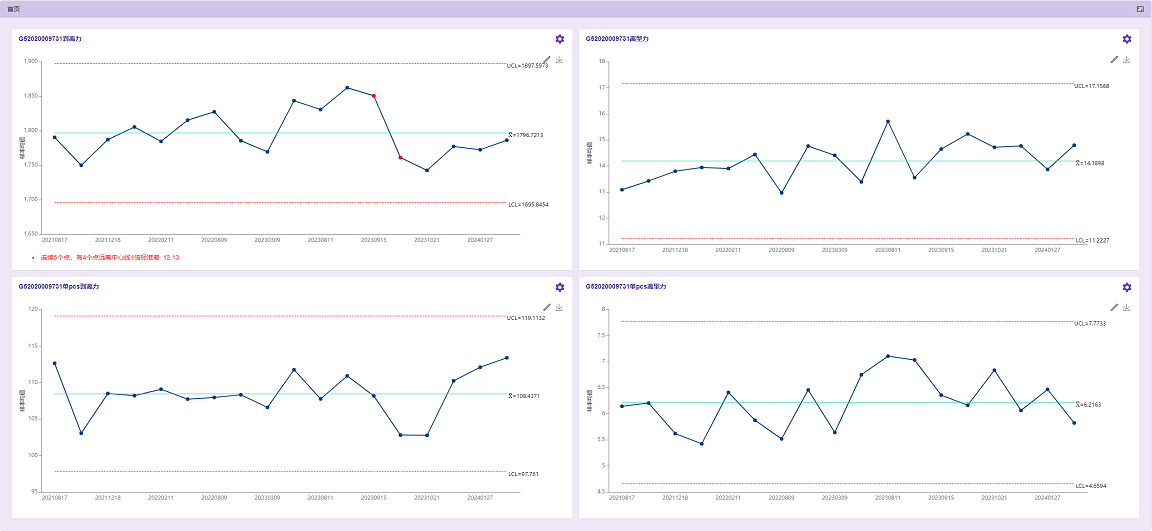

- 强化主动威胁狩猎与检测:利用人工智能(AI)和机器学习(ML)技术,开发能够分析网络流量、用户行为和系统日志的智能分析平台。软件应能建立OT环境正常行为的基线模型,实时检测偏离基线的异常活动(如非工作时间的编程指令、异常参数修改),提前发现潜伏威胁。

- 构建零信任架构支撑能力:安全软件开发需融入零信任原则。这意味着不仅要强化身份认证与访问管理(IAM),确保人、设备、应用程序的每一次访问都经过严格验证和最小权限授予,还要实现动态的微隔离,防止威胁在IT与OT网络内部横向移动。

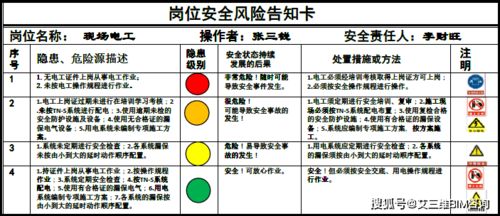

- 增强终端防护与应用程序控制:针对工业主机(如工程师站、操作员站)开发轻量级、高兼容性的终端安全软件。重点功能应包括应用程序白名单(仅允许授权程序运行)、USB等外部设备管控、漏洞补丁管理及内存保护,从源头阻断恶意代码执行。

- 集成自动化响应与恢复:开发集成化平台,将安全编排、自动化与响应(SOAR)能力延伸至OT环境。在检测到勒索软件等攻击时,能够自动隔离受感染设备、阻断恶意网络连接、触发备份恢复流程,最大限度缩短停机时间,提升业务弹性。

- 重视供应链安全与安全开发生命周期(SDL):软件开发企业自身需将安全置于开发生命周期的首位。通过威胁建模、代码安全审计、第三方组件安全管理等手段,确保交付的软件产品自身安全可靠,避免成为攻击链中的薄弱环节。

四、 与展望

2022年的态势表明,工业信息安全已进入“深水区”。勒索软件等网络威胁正变得更具破坏性和针对性。单纯依靠边界防护和事后补救已难以应对。工业安全防御的成功将极大地依赖于前瞻性的安全软件开发。通过融合AI、零信任、自动化响应等先进技术,打造能够理解工业业务、适应复杂环境、实现智能协同的主动防御体系,是构筑工业数字化发展安全基座的必由之路。企业、软件开发商、监管机构需通力合作,共同提升工业基础设施的网络韧性,以应对不断演变的威胁格局。

如若转载,请注明出处:http://www.nnqblc.com/product/49.html

更新时间:2026-01-28 20:52:51